Hoe DNS- en IP-verzoeken kunnen worden gebruikt om u te volgen en hoe u dit kunt vermijden

DNS staat voor "Domain Name System" en is een service die door uw browser (en andere apps) wordt gebruikt om de IP-adressen van een service te vinden. Het is een enorme "contactlijst" (telefoonboek voor oudere mensen) die werkt als een naam vragen en het nummer teruggeeft dat moet worden gebeld. Behalve dat het in plaats daarvan een IP retourneert

Elke keer dat uw browser toegang wil tot een bepaalde dienst zoals Google via www.google.com. Uw browser (Chrome of Firefox) zal een DNS-service opvragen om de IP-adressen van de Google-webservers te vinden.

Hier is een video waarin DNS visueel wordt uitgelegd als je al verdwaald bent: https://www.youtube.com/watch?v=vrxwXXytEuI [Invidious]

Gewoonlijk wordt de DNS-service geleverd door uw ISP en automatisch geconfigureerd door het netwerk waarmee u verbinding maakt. Deze DNS-service kan ook onderworpen zijn aan voorschriften voor het bewaren van gegevens of zal gewoon logs bijhouden om andere redenen (bijvoorbeeld gegevensverzameling voor reclamedoeleinden). Daarom is deze ISP in staat om alles te vertellen wat je online hebt gedaan door alleen maar naar die logs te kijken die op hun beurt aan een tegenstander kunnen worden verstrekt. Handig is dat dit voor veel kwaadwillenden ook de gemakkelijkste manier is om censuur of ouderlijk toezicht toe te passen door DNS-blokkering te gebruiken. De geleverde DNS-servers geven u een ander adres (dan hun echte) voor sommige websites (zoals het omleiden van thepiratebay.org naar een overheidswebsite). Een dergelijke blokkering wordt wereldwijd op grote schaal toegepast voor bepaalde sites.

Het gebruik van een privé-DNS-service of uw eigen DNS-service zou deze problemen verminderen, maar het andere probleem is dat de meeste van die DNS-verzoeken standaard nog steeds in leesbare tekst (niet-versleuteld) over het netwerk worden verzonden. Zelfs als je door PornHub bladert in een incognitovenster, HTTPS gebruikt en een privé-DNS-service gebruikt, is de kans buitengewoon groot dat je browser een niet-gecodeerd DNS-verzoek in duidelijke tekst naar sommige DNS-servers stuurt met de vraag: "Dus wat is het IP-adres van www.pornhub .com?”.

Omdat het niet versleuteld is, kan uw ISP en/of een andere tegenstander nog steeds uw verzoek onderscheppen (met behulp van een Man-in-the-middle-aanval). Uw verzoek weet en registreert mogelijk waar uw IP naar op zoek was. Dezelfde ISP kan ook knoeien met de DNS-antwoorden, zelfs als u een privé-DNS gebruikt. Het gebruik van een private DNS-service nutteloos maken.

Als bonus gebruiken veel apparaten en apps hardgecodeerde DNS-servers die elke systeeminstelling omzeilen die u zou kunnen instellen. Dit is bijvoorbeeld het geval bij de meeste (70%) Smart TV's en een groot deel (46%) van de Game Consoles. Voor deze apparaten moet je ze dwingen om te stoppen met het gebruik van hun hardcoded DNS-service, waardoor ze niet meer goed werken.

Een oplossing hiervoor is om gecodeerde DNS te gebruiken met DoH (DNS over HTTPS), DoT (DNS over TLS) met een privé DNS-server (dit kan lokaal zelf worden gehost met een oplossing zoals pi-hole, op afstand gehost met een oplossing zoals nextdns.io of met behulp van de oplossingenprovider van uw VPN-provider of het Tor-netwerk). Dit zou moeten voorkomen dat uw ISP of een tussenpersoon op uw verzoeken snuffelt ... behalve dat dit misschien niet het geval is.

Klein tussendoortje Disclaimer: deze gids onderschrijft of beveelt niet noodzakelijk Cloudflare-services aan, zelfs als het meerdere keren in deze sectie wordt genoemd voor technisch begrip.

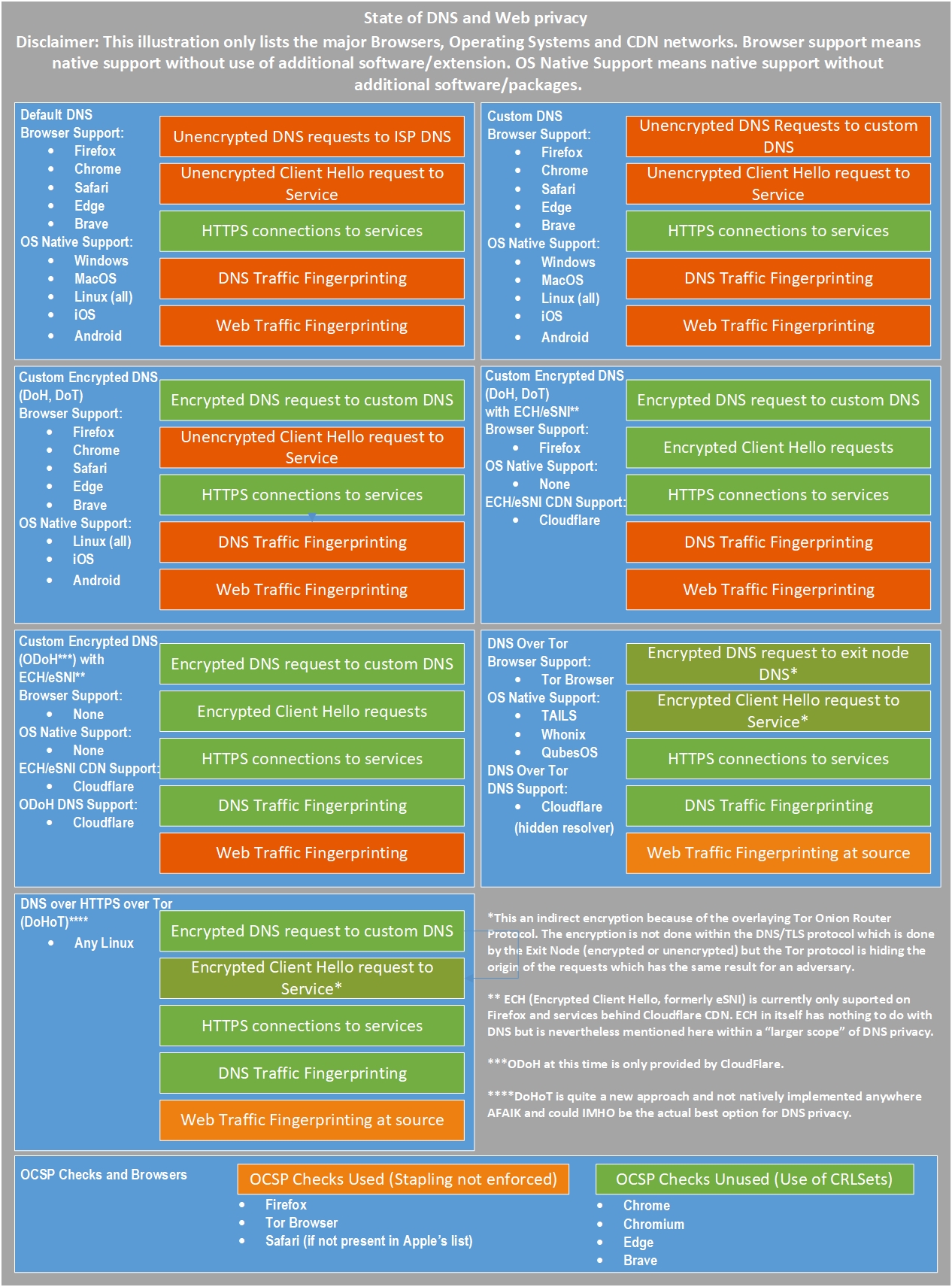

Helaas zal het TLS-protocol dat wordt gebruikt in de meeste HTTPS-verbindingen in de meeste browsers (waaronder Chrome/Brave) de domeinnaam opnieuw lekken via SNI-handshakes (dit kan hier worden gecontroleerd bij Cloudflare: https://www.cloudflare.com/ssl/encrypted-sni/ [Archive.org] ). Op het moment van schrijven van deze handleiding ondersteunen alleen op Firefox gebaseerde browsers ECH (Encrypted Client Hello, voorheen bekend als eSNI) op sommige websites die alles end-to-end zullen versleutelen (naast het gebruik van een veilige privé-DNS via TLS/HTTPS) en zal kunt u uw DNS-verzoeken verbergen voor een derde partij. En deze optie is ook niet standaard ingeschakeld, dus je zult het zelf moeten inschakelen.

Naast beperkte browserondersteuning, ondersteunen in dit stadium alleen webservices en CDN's achter Cloudflare CDN ECH/eSNI. Dit betekent dat ECH en eSNI (op het moment van schrijven van deze handleiding) niet worden ondersteund door de meeste reguliere platforms, zoals:

- Amazon (inclusief AWS, Twitch...)

- Microsoft (inclusief Azure, OneDrive, Outlook, Office 365…)

- Google (inclusief Gmail, Google Cloud…)

- Apple (inclusief iCloud, iMessage...)

- YouTube

- GitHub

Sommige landen zoals Rusland en China kunnen (niet geverifieerd ondanks de artikelen) ECH/eSNI-handshakes op netwerkniveau blokkeren om snuffelen mogelijk te maken en het omzeilen van censuur te voorkomen. Dit betekent dat u geen HTTPS-verbinding met een service tot stand kunt brengen als u hen niet toestaat te zien wat het was.

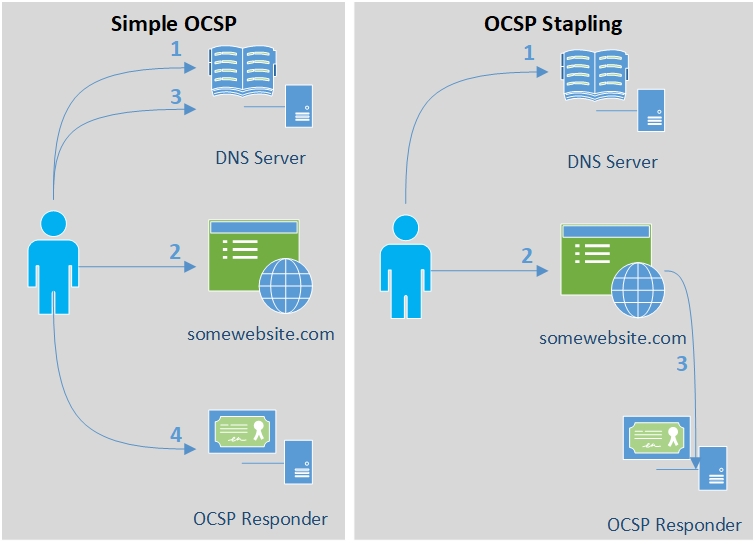

De problemen eindigen hier niet. Een deel van de HTTPS TLS-validatie wordt OCSP genoemd en dit protocol dat wordt gebruikt door Firefox-gebaseerde browsers zal metadata lekken in de vorm van het serienummer van het certificaat van de website die u bezoekt. Een tegenstander kan dan eenvoudig vinden welke website u bezoekt door het certificaatnummer te matchen. Dit probleem kan worden verholpen door OCSP-nieten te gebruiken. Helaas is dit ingeschakeld, maar niet standaard afgedwongen in Firefox/Tor Browser. Maar de website die u bezoekt, moet deze ook ondersteunen en niet allemaal. Chromium-gebaseerde browsers gebruiken daarentegen een ander systeem, CRLSets genaamd, dat aantoonbaar beter is.

Hier is een lijst van hoe verschillende browsers zich gedragen met OCSP: https://www.ssl.com/blogs/how-do-browsers-handle-revoked-ssl-tls-certificates/ [Archive.org]

Hier is een illustratie van het probleem dat u kunt tegenkomen in Firefox-gebaseerde browsers:

Tot slot, zelfs als u een aangepaste gecodeerde DNS-server (DoH of DoT) gebruikt met ECH/eSNI-ondersteuning en OCSP-nieten, is het misschien nog steeds niet voldoende, aangezien verkeersanalysestudies hebben aangetoond dat het nog steeds mogelijk is om op betrouwbare wijze ongewenste verzoeken te vingerafdrukken en te blokkeren. Alleen DNS via Tor kon in recente onderzoeken efficiënte DNS-privacy aantonen, maar zelfs dat kan nog steeds op andere manieren worden verslagen (zie Your Anonymized Tor/VPN traffic).

Je zou ook kunnen besluiten om een Tor Hidden DNS Service of ODoH (Oblivious DNS over HTTPS) te gebruiken om de privacy/anonimiteit verder te vergroten, maar helaas, voor zover ik weet, worden deze methoden op het moment van schrijven alleen geleverd door Cloudflare (https://blog.cloudflare.com/welcome-hidden-resolver/ [Archive.org], https://blog.cloudflare.com/oblivious-dns/ [Archive.org]). Dit zijn werkbare en redelijk veilige technische opties, maar er is ook een morele keuze of je Cloudflare wilt gebruiken of niet (ondanks het risico van sommige onderzoekers).

Ten slotte is er ook deze nieuwe mogelijkheid genaamd DoHoT, wat staat voor DNS over HTTPS over Tor, wat ook je privacy/anonimiteit verder zou kunnen vergroten en die je zou kunnen overwegen als je meer bedreven bent met Linux. Zie je wel https://github.com/alecmuffett/dohot [Archive.org]. Deze gids zal je hier in dit stadium niet mee helpen, maar het kan binnenkort zijn.

Hier is een illustratie die de huidige staat van DNS- en HTTPS-privacy laat zien op basis van mijn huidige kennis.

Wat betreft uw normale dagelijkse gebruik (niet-gevoelig), onthoud dat tot nu toe alleen Firefox-gebaseerde browsers ECH (voorheen eSNI) ondersteunen en dat het in dit stadium alleen nuttig is met websites die achter Cloudflare CDN worden gehost. Als u de voorkeur geeft aan een op Chrome gebaseerde versie (wat voor sommigen begrijpelijk is vanwege een aantal beter geïntegreerde functies zoals on-the-fly vertalen), dan zou ik het gebruik van Brave aanraden, die alle Chrome-extensies ondersteunt en veel betere privacy biedt dan Chroom.

Maar daar stopt het verhaal niet meteen. Nu, want na dit alles, zelfs als u uw DNS versleutelt en alle mogelijke oplossingen gebruikt. Met eenvoudige IP-verzoeken aan een server kan een tegenstander waarschijnlijk nog steeds detecteren welke site u bezoekt. En dit komt simpelweg omdat de meeste websites unieke IP's hebben die eraan zijn gekoppeld, zoals hier wordt uitgelegd: https://blog.apnic.net/2019/08/23/what-can-you-learn-from-an-ip-address/ [Archive.org]. Dit betekent dat een tegenstander een dataset van bekende websites kan maken, bijvoorbeeld inclusief hun IP's, en deze dataset vervolgens kan vergelijken met het IP waar u om vraagt. In de meeste gevallen zal dit resulteren in een juiste schatting van de website die u bezoekt. Dit betekent dat ondanks OCSP-nieten, ondanks ECH/eSNI, ondanks het gebruik van versleutelde DNS … een tegenstander toch kan raden welke website u bezoekt.

Om al deze problemen te verminderen (zoveel mogelijk en zo goed als we kunnen), zal deze gids later twee oplossingen aanbevelen: Tor en een gevirtualiseerde (zie Virtualisatie) meerlagige oplossing van VPN over Tor-oplossing (DNS over VPN) via Tor of DNS via TOR). Andere opties worden ook uitgelegd (Tor over VPN, alleen VPN, No Tor/VPN) maar worden minder aanbevolen.